1/12ページ

ダウンロード(2.3Mb)

世界中の主要な組織で導入されている実証済みのソリューションについて紹介

現在、新たなセキュリティ侵害のニュースがない日は1日もありません。

また、影響を受けない業界もありません。面倒な点の1つは、ハッカーが組織の顧客に関する秘密データを取得するだけでなく、産業運用環境に侵入して停止してしまえるようになっていることです。

それによって、個人のみならず、さらに大規模なコミュニティにまで大きな影響が及ぶ可能性があります。

従来、産業界の組織は、バックエンドの産業運用をフロントオフィスの運用から分離してきました。

バックエンドの運用を担うネットワークは、長い間分離されたままでした。バックエンドのデバイスと外部との通信が実際になかったからです。

しかし現在は、デジタル化が急速に進み、自動化と分析機能を活用して生産性や作業員の安全性を高め、運用データに基づいて予防的メンテナンスを実現することに関心が高まっています。そのため、バックエンドのネットワークがエンタープライズネットワークに接続されることが増えています。

それにもかかわらず、残念ながら、セキュリティが後回しになることが多くなっています。

リスクを適切に評価せずに運用テクノ ロジー(OT)を外部に公開すれば、悲惨なことになってしまいます。

このホワイトペーパーでは、サイバーセキュリティリーダーが考える必要がある事項および、世界中の主要な組織で導入されている実証済みのソリューションについて説明します。

このカタログについて

| ドキュメント名 | Zero Trust セキュリティを産業運用インフラに拡張 |

|---|---|

| ドキュメント種別 | ホワイトペーパー |

| ファイルサイズ | 2.3Mb |

| 登録カテゴリ | |

| 取り扱い企業 | シスコシステムズ合同会社 (この企業の取り扱いカタログ一覧) |

この企業の関連カタログ

このカタログの内容

Page1

ホワイトペーパー

Cisco public

Zero Trust セキュリティを

産業運用インフラに拡張

概要

現在、新たなセキュリティ侵害のニュースがない日は 1 日もありません。また、影響を受けない業界もありません。面倒

な点の 1 つは、ハッカーが組織の顧客に関する秘密データを取得するだけでなく、産業運用環境に侵入して停止してしま

えるようになっていることです。それによって、個人のみならず、さらに大規模なコミュニティにまで大きな影響が及ぶ可能

性があります。

従来、産業界の組織は、バックエンドの産業運用をフロントオフィスの運用から分離してきました。バックエンドの運用を

担うネットワークは、長い間分離されたままでした。バックエンドのデバイスと外部との通信が実際になかったからです。

しかし現在は、デジタル化が急速に進み、自動化と分析機能を活用して生産性や作業員の安全性を高め、運用データに

基づいて予防的メンテナンスを実現することに関心が高まっています。そのため、バックエンドのネットワークがエンタープ

ライズ ネットワークに接続されることが増えています。

© 2021 Cisco and/or its affiliates. All rights reserved.

Page2

ホワイトペーパー

Cisco public

それにもかかわらず、残念ながら、セキュリティが後回しになることが多くなっています。リスクを適切に評価せずに運用テクノ

ロジー(OT)を外部に公開すれば、悲惨なことになってしまいます。このホワイトペーパーでは、サイバーセキュリティ リーダー

が考える必要がある事項および、世界中の主要な組織で導入されている実証済みのソリューションについて説明します。

従来の方法による OT ネットワークの保護

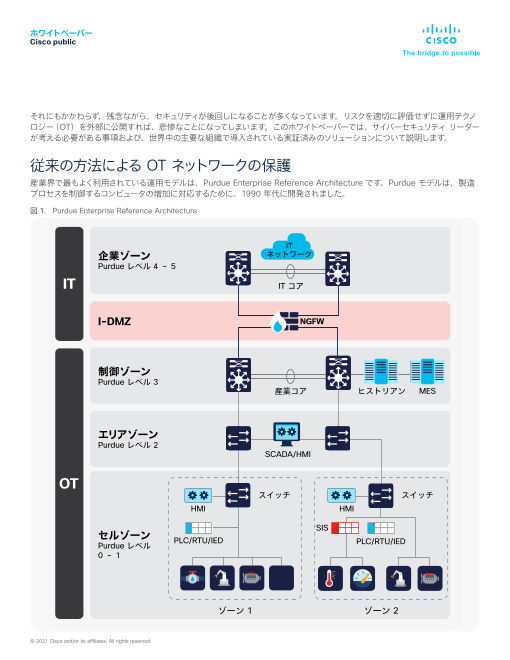

産業界で最もよく利用されている運用モデルは、Purdue Enterprise Reference Architecture です。Purdue モデルは、製造

プロセスを制御するコンピュータの増加に対応するために、1990 年代に開発されました。

図 1. Purdue Enterprise Reference Architecture

IT

企業ゾーン ネットワーク

Purdue レベル 4 ~ 5

IT IT コア

I-DMZ NGFW

制御ゾーン

Purdue レベル 3

産業コア ヒストリアン MES

エリアゾーン

Purdue レベル 2

SCADA/HMI

OT

スイッチ スイッチ

HMI HMI

SIS

セルゾーン

レベル PLC/RTU/IED

Purdue PLC/RTU/IED

0 ~ 1

ゾーン 1 ゾーン 2

© 2021 Cisco and/or its affiliates. All rights reserved.

Page3

ホワイトペーパー

Cisco public

図 1 に示すように、Purdue モデルは、実際の物理プロセス(レベル 0)、インテリジェントデバイス(レベル 1)、遠隔監視制御・

情報取得(SCADA)機能およびヒューマンマシン インターフェイス(HMI)を備えた制御システム(レベル 2)、管理および制御

機能を備えた製造 / 運用システム(レベル 3)、ビジネス、ロジスティクス、エンタープライズ制御システム(レベル 4 以降)で構

成されています。

DMZ レイヤは、コアとなる産業運用(OT)レイヤをエンタープライズ(IT)レイヤから分離し、IT システムやインターネットから

OT に直接アクセスされないように保護します。

Purdue モデルは、エンタープライズ設計のベースとしてマシンと制御機能の相互作用を定義し、レイヤを分離することで産業用

セキュリティを確保しますが、データフローは厳密に階層化されています。下位レイヤは、モデルのすべてのレイヤやクラウドに

配置されているアプリケーションに実用的なデータを提供しますが、その下位レイヤに、インテリジェントな IoT デバイスが導入

されるようになったことで、組織は、ファイアウォールを導入するだけでなく、産業用 DMZ を構築することが必要になりました。

産業用 DMZ の必要性は今でも変わりませんが、それだけでは不十分です。

IT と OT を組み合わせたセキュリティ

従来から IT チームは、セキュリティの必要性を強く認識していました。これは、IT チームが、ローカル、リモート、ゲスト、従業員、

請負業者など、多数のユーザーグループにサービスを提供しているためです。また、単一のユーザーグループ内であっても、人事、財務、

マネージャなどのサブグループが存在し、それぞれに応じたアクセス制御が必要な場合があります。IT チームは、従業員や顧客が

利用するデータベースやアプリケーションも管理しています。これらの資産は、自社のデータセンターまたはパブリッククラウドに存

在する場合があります。ユーザーとアプリケーションが組織の従来の境界を超えて存在する傾向は、最近ではさらに高まっています。

ハイブリッドワーク環境が登場し、秘密データやアプリケーションが分散されるようになることで、組織は、以前のように境界の

周囲にファイアウォールを配置するだけではセキュリティを確保できなくなりました。さらに、脅威がより巧妙で高度になり、セキュ

リティ境界を突破できるようになっています。その結果、境界内であってもデバイスは信頼を維持できなくなりました。

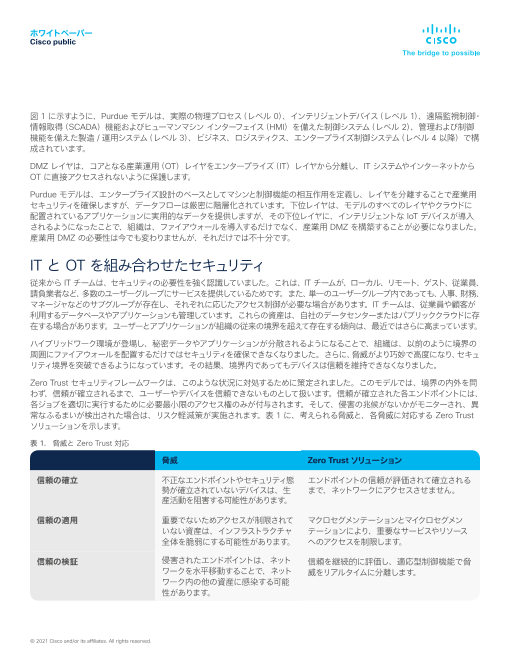

Zero Trust セキュリティフレームワークは、このような状況に対処するために策定されました。このモデルでは、境界の内外を問

わず、信頼が確立されるまで、ユーザーやデバイスを信頼できないものとして扱います。信頼が確立された各エンドポイントには、

各ジョブを適切に実行するために必要最小限のアクセス権のみが付与されます。そして、侵害の兆候がないかがモニターされ、異

常なふるまいが検出された場合は、リスク軽減策が実施されます。表 1 に、考えられる脅威と、各脅威に対応する Zero Trust

ソリューションを示します。

表 1. 脅威と Zero Trust 対応

脅威 Zero Trust ソリューション

信頼の確立 不正なエンドポイントやセキュリティ態 エンドポイントの信頼が評価されて確立される

勢が確立されていないデバイスは、生 まで、ネットワークにアクセスさせません。

産活動を阻害する可能性があります。

信頼の適用 重要でないためアクセスが制限されて マクロセグメンテーションとマイクロセグメン

いない資産は、インフラストラクチャ テーションにより、重要なサービスやリソース

全体を脆弱にする可能性があります。 へのアクセスを制限します。

信頼の検証 侵害されたエンドポイントは、ネット 信頼を継続的に評価し、適応型制御機能で脅

ワークを水平移動することで、ネット 威をリアルタイムに分離します。

ワーク内の他の資産に感染する可能

性があります。

© 2021 Cisco and/or its affiliates. All rights reserved.

Page4

ホワイトペーパー

Cisco public

Zero Trust セキュリティを導入すると、解決する必要がある多くの問題が発生します。たとえば以下のような問題です。

• 自社のネットワークに接続しているデバイスをどのように特定するか。

• 必要なアクセスレベルをどのように判断して定義するか。

• 各エンドポイントに必要最小限のアクセス権のみを許可するように、ネットワークを設定するにはどうすればよいか。

• すでにネットワークに接続されているエンドポイントが感染している可能性をどのようにモニターするか。

• 脅威が特定された場合にどのように拡散を阻止し、安全な作業環境を回復するか。

過去数年にわたり、IT 部門はこれらの問題を解決するためのツールや手順を開発してきました。そして現在、これらのツールや

手順の多くは、OT ネットワークにも適用できるようになっています。

OT ネットワークの保護に関する独自の課題

OT はもはや単独では機能しなくなり、リモートアクセス、データ収集 / 分析、人工知能、機械学習(AI/ML)、データセンター

やクラウド内のさまざまなアプリケーションなど、IT が使用するのと同じテクノロジーを多く組み込み始めています。そのため、

Zero Trust セキュリティを OT にまで拡張する必要があります。

表 2. OT と IT で異なるセキュリティ要件

セキュリティ上の課題 IT コンテキスト OT コンテキスト

安全の意味 IT コンテキストにおけるセキュリティ 従来、OT のセキュリティは、作業者の安全と

とは、外部の脅威からデータとコン 物理的なセキュリティを指していました。

ピューティングリソースを保護するこ

とです。

チームの認識度 IT チームは、データの管理、保護、 OT チームは、24 時間 365 日稼働するプロセ

処理を行い、その秘密性を認識して スを管理しています。チームメンバーは多くの

います。 場合、データ漏洩や外部からの脅威を回避す

る方法をあまり認識していません。

脆弱性への対応スピード IT 機器は既知で最新のものであり、 OT デバイスは 10 〜 20 年以上経過しているも

内部で制御されています。通常は、 のもあり、多くの場合、サードパーティによって

自由にシャットダウン、交換、更新で 管理されています。更新プログラムやパッチの適

きます。 用が難しく、ダウンタイムは許容されません。

ネットワークの安全度 IT ネットワークは長年にわたる多くの OT ネットワークも長年にわたって導入されて

アップグレードを経て、今ではセグメ きましたが、セキュリティポリシーはほとんど、

ント化されています。 またはまったく適用されてなく、セグメント化も

されていません。

セキュリティインシデント検出 IT に対する攻撃(ウイルス、ワーム、 OT に対する攻撃は、産業用制御システムに対

の容易性 サービス妨害攻撃など)は容易に検 する正当な命令を装っています。影響は、製

出されます。インシデントの影響によ 品の欠陥から収益の損失、さらには人身事故、

り、データの損失や IT サービスの中 死亡事故、環境への被害にまで及びます。

断が発生する可能性があります。

© 2021 Cisco and/or its affiliates. All rights reserved.

Page5

ホワイトペーパー

Cisco public

Zero Trust の問題は IT にとっても難しいものですが、OT にとってはさらに大きな問題です。エンドポイントの多様性と長い使

用期間、独自の通信プロトコル、生産プロセスのためにエンドポイントをノンストップで実行する必要性など、独自の特性があ

るからです。これらすべての要因から、IT に役立つツールや制御機能でも OT には簡単に適用できず、OT に合わせる必要があ

ります。

図 2. OT ネットワークに Zero Trust セキュリティを導入する手順

1. 信頼の確立 2. アクセスポリシーの定義

Cisco Cyber Vision による産業用 IT チームと OT チームが連携して、

エンドポイントの検出とプロファ 同じアクセス権限を持つエンドポイ

イリング Cisco Cisco ントのセキュアゾーンを定義

DNA Center ISE

自動化、アシュアランス、ポリシー

6. リスクの軽減 3. ポリシーの検証

IT と OT の両方のドメイン Cisco DNA Center を利用してトラ

にわたる脅威を調査し、 フィックを視覚的に分析し、アクセ

根本原因を特定して迅速 スポリシーを検証して、生産の中断

に修復 を防止

シスコ産業用ネットワーク インフラストラクチャ

5. 信頼の検証 4. 信頼の適用

Cisco Cyber Vision による スイッチ ルータ ワイヤレス シスコの産業用ネットワーク インフ

エンドポイントのふるまい ラストラクチャを利用した、柔軟な

分析、リスクの検出および マルチレベル ネットワーク セグメ

フラグ付け ンテーションにより、信頼ゾーンを

保護

図 2 に示すように、Zero Trust モデルは、ネットワークを利用して信頼を確立しています。OT ネットワークにおける Zero

Trust は、次のステップで実現されます。

1. エンドポイントを特定して信頼を確立する:運用のセキュリティは、ネットワークを使用しているデバイスを正確に把握するこ

とから始まります。デバイスは、長年にわたってアドホックに追加されている可能性があります。したがって最初のステップは、

各エンドポイントを特定してプロファイルを作成することです。製造元、モデル、ソフトウェアバージョン、産業プロセスで

の役割など、エンドポイントに関する基本的な情報は、エンドポイントが組織のポリシーに準拠し、受け入れられる状態になっ

ているかどうかを判断するために重要です。

2. アクセスポリシーを定義する:各エンドポイントのビジネス上の役割を判断したら、エンドポイントがジョブを実行するために

アクセスするリソースや他のエンドポイントの定義を始めます。このステップでは、IT チームと OT チーム間のコラボレーショ

ンが重要です。ポリシーを定義するのは IT チームですが、OT チームは、IT チームが信頼ゾーンを作成し、それらのゾーン

間の通信を特定するために必要になる、詳細なインタラクション情報を提供する必要があります。

3. ポリシーを検証する:定義されたアクセスポリシーがエンドポイントに過度な制限を課して、本来の目的を果たせないようにし

てはなりません。そのため、産業用ネットワークトラフィックをモニターして、定義したポリシーが産業プロセスに影響を与え

ていないことを確認し、必要に応じてポリシーをさらに洗練させる必要があります。

4. 信頼を強化する:この段階で検証済みのポリシーは、セグメンテーション機能によって適用できるようになっています。セグ

メンテーション機能は、ネットワークを効果的に分割し、エンドポイントとリソースをグループ化した仮想オーバーレイを作

成するものです。通信は、セグメント内およびセグメント間で制御されます。通信を制御して拡散を制限することで、潜在的

な脅威を封じ込められます。

© 2021 Cisco and/or its affiliates. All rights reserved.

Page6

ホワイトペーパー

Cisco public

5. 信頼を検証する:すべてのエンドポイントが適切なゾーンに配置され、正常に動作している場合でも、異常なふるまいを示す

兆候がないかを継続的にモニターし、常にコンプライアンスと信頼を維持する必要があります。これにより、最初にプロファ

イルが作成されてから侵害された可能性があるエンドポイントで、新しい脆弱性を迅速に特定できます。

6. リスクを軽減する:侵害の兆候またはその他の異常なふるまいを特定したら、ルールに基づいて自動的に封じ込めることが

できます。多くの場合、問題の範囲を評価し、生産環境への影響を十分に考慮したうえで解決策を判断してから、手動で封

じ込めます。

OT ネットワークにおける Zero Trust セキュリティに対するシスコ ソ

リューション

シスコには、ネットワーキングおよびセキュリティ製品の包括的なポートフォリオがあり、両者が連携することで、OT ネットワー

クで Zero Trust を実現できます。

表 3. ソリューションのコンポーネント

セキュリティ上の課題 OT コンテキスト

Cisco® Cyber Vision

Cyber Vision は、産業用制御システム専用の脅威可視化 / 検出ソリューションです。すべての産業用デバイス

のインベントリを動的に管理し、脅威と異常なふるまいをリアルタイムに検出できます。そのため、OT エンド

ポイントのコンプライアンス状況を管理し、IT セキュリティツールを活用してセキュリティポリシーを構築するこ

とで、産業用ネットワークで Zero Trust を実現できます。

シスコの産業用ネットワーク インフラストラクチャ

Cisco Catalyst® 産業用イーサネットスイッチとルータは、業界をリードする信頼性とパフォーマンスを

備え、産業用プロトコルや標準規格をサポートし、過酷な環境で利用できるように設計されています。

Cyber Vision などのエッジアプリケーションを実行できるため、専用のアプライアンスを使用してアウトオ

ブバンド ネットワークを構築する必要がなくなります。

Cisco Identity Services Engine(ISE)

ISE は、ワークプレイスにおいてシスコの Zero Trust セキュリティ戦略を実現する上で重要なコンポーネント

です。接続エンドポイントの認証 / 認可を行い、ネットワーク インフラストラクチャでアクセスポリシーの作成、

保存、動的適用を容易に実現し、ネットワークをセグメント化できます。

Cisco DNA Center

Cisco DNA Center は、アクセスネットワークの構築、可視化、制御、保護を実現する、強力なネットワー

クコントローラ兼管理ダッシュボードです。強化された自動化機能と高度な AI/ML に基づく分析機能を利

用して、接続されたエンドポイントとそのインタラクションを詳細に可視化します。また、ISE と連携してア

クセスポリシーを定義 / 適用します。

Cisco Secure Firewall ISA3000 産業用セキュリティアプライアンス

ISA3000 は、IoT/OT セキュリティの基盤となるコンポーネントです。Cisco Secure Firewall の実績のあるセ

キュリティ機能と、オムロン株式会社、Rockwell 社、GE 社、Schneider 社、Siemens 社などの自動化ベンダー

が提供する産業用プロトコルおよびアプリケーションの可視化 / 制御機能を、セキュリティが強化されたエン

クロージャに統合しているため、産業用途に最適です。

Cisco SecureXTM

SecureXTM は、複数のセキュリティテクノロジー(シスコおよびサードパーティ)の脅威インテリジェンスソース

とデータを関連づけて 1 つのビューに集約します。運用メトリクスを確認できるカスタマイズ可能なダッシュボー

ドでセキュリティ エクスペリエンスを統一し、脅威の検出と調査ワークフローを自動化できます。

© 2021 Cisco and/or its affiliates. All rights reserved.

Page7

ホワイトペーパー

Cisco public

これらのコンポーネントはすべて相互に統合されていて、エンドポイントの特定から脅威の検出や除去まで、包括的な Zero

Trust セキュリティソリューションに必要なすべての機能を備えています。

図 3. コンポーネントを統合することで OT ネットワークに対する包括的な Zero Trust セキュリティを実現

Cyber Vision Center

ICS フロー分析

キスト コンテキ

コンテ スト

Cisco Secure Cisco ISE

Firewall アクセス制御

トラフィックフィルタリング 可視化 ポリシーベースの

セグメンテーション

Cisco DNA Cyber Vision センサー Cisco SecureX

Center シスコの産業用ネットワークに組み込まれたディープ パケット インスペクション機能 脅威の関連付け

ネットワーク 産業用 産業用 産業用 IoT ゲート インテリジェンス

管理 スイッチ Wi-Fi ルータ ウェイ コン

ピューティング オーケストレーション

修復

OT ネットワークに Zero Trust セキュリティを適用するステップ

ステップ 1:エンドポイントを特定し、最初の信頼を確立する

Cyber Vision は、ネットワーク機器(スイッチ、ルータ、ゲートウェイ)に組み込まれたセンサーを利用して、産業用インフラ

ストラクチャを通過するパケットを収集します。センサーは、パッシブおよびアクティブ検出技術を組み合わせて使用し、産業

用プロトコルに関する高度な知識を活用しながら、ディープ パケット インスペクション(DPI)機能を利用して、パケットペイロー

ドをデコードして分析します。これにより、Cyber Vision は、各エンドポイントのプロファイリングを行い、他のエンドポイント

やリソースとのインタラクションを詳細に分析して、資産インベントリを構築できます。

図 4. Cisco Cyber Vision Center がネットワークからデータを収集

© 2021 Cisco and/or its affiliates. All rights reserved.

Page8

ホワイトペーパー

Cisco public

Cyber Vision のセンサーは、シスコの産業用ネットワーク インフラストラクチャ上でソフトウェアとして実行され、別のアプライ

アンスが不要なため、OT ネットワークに簡単に導入できます。ただし、OT ネットワークがセンサーを実行できない機器で構成さ

れている場合は、専用のアプライアンスを利用することもできます。センサーは、Cyber Vision Center と呼ばれる中央のダッシュ

ボードに、接続されたエンドポイントに関するデータを送信します。これにより、各エンドポイントを可視化し、他のエンドポイン

トとのインタラクションをマップ形式で表示できます。このマップビューは、OT チームが実際の産業プロセスロジックに従って、

エンドポイントをグループ化する際に特に役立ちます。これにより、IT チームは、どのグループが他のどのグループと通信できる

かに応じてポリシーを構築できます。

ステップ 2:アクセスポリシーを定義して検証する

ネットワーク内で効果的なアクセスポリシーを定義するには、IT チームと OT チームが連携する必要があります。

図 5. ISA99/IEC 62443 に基づいてゾーンとコンジットを設定することで産業運用環境を保護

エンタープライズ e コマース エンタープライズ ファイアウォール

ネットワーク エンタープライズ

インフラストラクチャ

Web サーバー インターネット

エンタープライズ WLAN コンジット

ファイルサーバー

産業用/ ターミナルサービス/ インベントリ

データヒストリアンミラー

エンタープライズ ルータ/ファイア 管理

ウォール

DMZ

マネージド

ドメインコントローラ、 ト スイッチ

ッ

ウイルス対策、パッチ管理 ジ 製造実行システム

コン (MES)

産業用ネット 産業用ネット

ワーク #1 ルータ ファイア ワーク #2

ウォール ルータ ファイア

ウォール

PLC ローカル PLC ローカル

スイッチ スイッチ

HMI HMI

レガシー/フィールドバス レLeガgシaーc/フy ィFーieルldドbバuスs

フィールドデバイス フィールドデバイス

© 2021 Cisco and/or its affiliates. All rights reserved.

ット

コンジ

Page9

ホワイトペーパー

Cisco public

産業用サイバーセキュリティに関する ISA99/IEC 62443 規格では、セキュリティ要件が同じで明確な物理的境界があり、相互

通信が必要なデバイスのグループとして、ゾーンが定義されています。たとえば、自動車メーカーには、溶接用の生産ラインと

塗装用のラインがあります。溶接ラインの機器が塗装ラインの機器と通信できる必要はありません。各ラインをそれぞれ別のゾー

ンに配置することで、1 つのゾーン内の機器が感染した場合でも被害を最小限に抑えられます。コンジットは、異なるゾーンの

機器が相互に通信する必要がある場合に許可される、限定的なインタラクションを定義したものです。OT ネットワーク内のゾー

ンとコンジットは、アクセスポリシーで確立します。

Cyber Vision は Cisco ISE と直接統合できます。ISE と統合することで、環境に導入された資産に関する豊富な産業用コンテ

キストを共有できます。OT 管理者が Cyber Vision でアセットをグループ化すると、この情報は自動的に Cisco ISE と共有さ

れます。ISE は、資産の詳細情報とグループ情報を活用することで、適用する必要があるセキュリティポリシーを特定できます。

エンドポイントを適切なゾーンに割り当て、その通信にスケーラブルグループタグ(SGT)を付与することで、ネットワークデバイ

スが適切なアクセスポリシーを定義して適用できます。

ステップ 3:ポリシーの遵守状況を検証する

図 6. Cisco DNA Center がグループ間のトラフィックフローを視覚的にマッピング

ポリシーは、適用する前に検証する必要があります。Cisco DNA Center は、図 6 に示すように、ISE から学習したグループ間

のインタラクションを視覚化するダッシュボードを備えています。また、アプリケーション、プロトコル、ポート番号など、各イ

ンタラクションの詳細情報も提供します。この情報を利用することで、定義されたポリシーを必要に応じて調整し、適切なイン

タラクションが妨げられないようにすることが可能です。

© 2021 Cisco and/or its affiliates. All rights reserved.

Page10

ホワイトペーパー

Cisco public

ステップ 4:ネットワークをセグメント化することで信頼を確立する

図 7. Cisco DNA Center がマトリックスに基づいてポリシーを定義

宛先 ポリシーを検証したら、Cisco DNA Center または ISE 内で、

使いやすいマトリックスを利用してポリシーを作成できます。

製造ライン 溶接ライン 製造実行

システム 塗装ライン このマトリックスの各セルは、送信元グループと宛先グループ

間で許可される通信を定義したものです。図 7 に示している

Cisco DNA Center のマトリックスは、同じゾーン内のエンド

製造ライン ポイント間では自由に通信できるが、他のゾーンのエンドポイ

ントとは通信できないことを示しています。たとえば、製造ラ

インゾーン内のエンドポイントは相互に通信できますが、溶接

ラインゾーンのエンドポイントとは通信できません。各ゾーンの

溶接ライン

エンドポイントは製造実行システムと通信できますが、コンジッ

トの定義によって制約を受けます。

製造実行

システム

塗装ライン

図 8:ISE が産業用ネットワークインフラにアクセスポリシーを送信

定義されたポリシーは ISE に送信されます。そして ISE は、

Catalyst 産業用イーサネットスイッチとルータを設定し、各

Cisco ISE ポートに接続されているエンドポイントに応じて、それぞれの

ポートにポリシーに基づく制限を適用します。これらのポリ

シーを適用することでネットワークがセグメント化されるため、

各ゾーンが保護され、ゾーン間の通信は、定義されたコンジッ

ポリシー トによって厳密に制御されます。

アクセスルールを定義、検証、適用するこのプロセスにより、

OT でセキュリティ標準を制御できます。このプロセスが導入

されると、新しいエンドポイントを追加したり、ニーズの変化

に応じてポリシーを変更したりするのが容易になります。たと

えば、将来的に生産ラインと組立ラインの間で特定の通信が

必要になった場合、ポリシーマトリックスで新しいポリシーを

定義し、インフラストラクチャを簡単に再設定できます。

© 2021 Cisco and/or its affiliates. All rights reserved.

送信元

Page11

ホワイトペーパー

Cisco public

ステップ 5:継続して信頼を確認する

Cyber Vision は、接続されたエンドポイントのセキュリティ態勢を継続して評価します。すべてのエンドポイントのリスクスコアを

自動的に計算することで、セキュリティ管理者は、プロアクティブに脅威を産業プロセスに限定できます。リスクスコアは、脅威

が発生する可能性と発生した時の影響の大きさに基づいて算出されます。脅威が発生する可能性は、資産のアクティビティ、脆弱性、

外部への IP アドレス公開状況によって決まり、影響の大きさは、資産のタイプと産業プロセスにおける重要度によって決まります。

個々のリスクスコアを集約することで、産業用ゾーンのセキュリティ態勢を評価できます。また、脆弱性パッチの適用や産業用ファ

イアウォールの導入など、各是正措置の優先順位を容易に設定し、産業用エンドポイントのセキュリティを確保できます。

図 9. Cyber Vision が脅威による影響の大きさと脅威発生の可能性に基づいてリスクを評価

ただし、リスクが最小限に抑えられ、アクセスポリシーが適切に適用されていても、その後の攻撃によってゾーンが侵害され、

SCADA、プログラマブル ロジック コントローラ(PLC)、HMI などの制御システムが感染する可能性があります。制御システム

が感染すれば、制御対象の産業用機器のふるまいが変化し、生産品質に問題が発生したり、生産が停止したりする場合があり

ます。さらには、マシンや生産インフラに被害が及ぶ可能性さえあります。したがって、このようなコントローラはすべて、侵害

されていることを示す異常なふるまいの兆候がないかを継続的にモニターする必要があります。Cyber Vision は、異常なふるま

いをトラッキングするための高度なベースライン設定エンジンを備え、すべての産業通信コンテンツを分析します。

ステップ 6:リスクを軽減する

エンドポイントで特定されたリスクに IT チームが対処する方法は 2 つあります。アクセス権限を小さくするか、エンドポイントが

接続されているスイッチのポートをオフにすれば、エンドポイントをネットワークから確実に切断できます。これらの方法は、問

題が発生しているプリンタや電子メールサービスを修正する際に、一時的にオフラインにできる場合には有効かもしれませんが、

OT の場合は、マシンをそのトラックで単純に停止させてしまうことはできません。産業環境で特定された脅威を軽減するには、

IT と OT のセキュリティグループ間の緊密な連携が必要です。

各脅威に対してどのような対応が適切かは、脅威の影響に基づいて評価する必要がありますが、IT チームと OT チームは、侵

害が検出された時に即座に実行できるプレイブックを事前に作成しておかなければなりません。ツールだけでは適切な軽減策を

判断しきれない場合があります。そのため、重要な判断を下すための指揮系統を確立する必要があります。たとえば、生産を

停止する必要があるケースや、その責任を誰が負うかを文書化しておくべきです。

Cisco SecureX は、セキュリティに一元的に対応できる単一のプラットフォームです。主要なセキュリティツールと統合し、定義

したワークフローを実行するためにツール間をオーケストレーションします。

© 2021 Cisco and/or its affiliates. All rights reserved.

Page12

ホワイトペーパー

Cisco public

始める

OT ネットワークのセキュリティに関する考慮事項は、IT とは無縁ではありません。脅威は IT と OT の両方に影響し、一方から

他方へと広がる可能性があります。ネットワークの統合に伴い、セキュリティ対策も統合する必要があります。IT チームと OT チー

ムは、組織全体で効率的に最大の効果を上げるために、ネットワーク制御、脅威検出、脅威対応のメカニズムを共有する必要

があります。ただし、これらのメカニズムをすべて一度に導入する必要はありません。段階をおって徐々に組み込むことで、Zero

Trust セキュリティへの移行を始められます。

詳細および開始方法については、以下を参照してください。

• Cyber Vision の Web ページ

• Zero Trust セキュリティの産業ネットワークへの拡張に関するブログ記事

• 「IT と OT のサイバーセキュリティ:統合された組織と分断された組織」ホワイトペーパー

• お問い合わせ

© 2021 Cisco and/or its affiliates. All rights reserved. Cisco およびシスコのロゴは、シスコまたはその関連会社の米国およびその他の国における商標または登録商標です。シスコの商標の一覧は、

https://www.cisco.com/jp/go/trademarks でご確認いただけます。記載されているサードパーティの商標は、それぞれの所有者に帰属します。「パートナー」という言葉が使用されていても、シスコと他社の

間にパートナーシップ関係が存在することを意味するものではありません。(1110R) C11-2663525-00 11/21